REDES SOCIAIS NAS EMPRESAS: IMPORTÂNCIA DA POLÍTICA DE SEGURANÇA E IMPLEMENTAÇÃO DE FIREWALL / SQUID

Resumo: Atualmente as empresas têm buscado cada vez mais combinar hardware e software limitando a exposição de um computador ou rede de computador a ataques - firewall. A maior justificativa para a integração dessa ferramenta a infra-estrutura de redes é a crescente alta de ataques ou exploração de vulnerabilidades, tendo como uma das principais origens desses ataques as redes sociais. A limitação de algumas ferramentas de segurança como firewalls, por exemplo: tem conduzido alguns analistas a utilizarem recursos híbridos para obter um resultado satisfatório, em alguns casos, dificultando o gerenciamento.

Partindo desta premissa que existem vários tipos de firewall e vários ambientes onde se aplicam políticas de firewall distintas, o presente artigo pretende apresentar um estudo citando conceitos, riscos das redes sociais e um esboço voltado à implementação de uma política de firewall utilizando a ferramenta Proxy SQUID, assim como estudo de casos no que diz respeito a filtrar tais redes nas empresas.

Palavras-chave: Implementação de firewall, redes sociais, Squid e riscos.

Abstract:. Today, companies have increasingly sought to combine hardware and software limiting the

exposure of acomputer or computer network to attack – firewall. The main justification for the integration of this tool toinfrastructure networks is increasing or high attacks exploiting vulnerabilities, and as a major source of these attacks on social networks. The limitation of some security tools like firewalls, for example, has ledsome analysts to use resources for a hybrid satisfactory result, in some cases difficult to manage.

Starting from this premise that there are several types of environments where multiple firewall and applydifferent firewall policies, this paper aims to present a study citing concepts, risks of social networks and an outline aimed at implementing a firewall policy using the SQUID Proxy tool as well as case studies with respect to filter networks in such companies.

![FACULDADE

senac

Corrons considera também que “os planos de

Seguranga das empresas, ndependentemente da sus

dimensio, deve conter planos de contmgéncia de

AMuagHo em Cato de crise publica Causada por quakuer

uma desta plataformas, que posta resultar em danos.

financeiros ou na reputacdo orporativa. Obvamente.

03 Ciber-crimingsos dINgiTio a sua AEncEo 3 empresas

Que utikizem redes 50<a COM 0 objetivo de Ihes langar

atagues direcionados, Gue por seu do resultardo em

maores beneficios do que se lancados a utizadores

particulares”

3. Definigdo de Firewall

Segundo Marcelo Gonsalves (2000, 234),

basicamente, um fuewall separa uma rede protegida

de uma desprotepda, a internet. Fle exe ¢ Stra todas

5 Conexdes que chegam pela internet 3 rede protepda

(hgural)

Figura 1 Separagho de Rede Privada da Rede Publical

31 Filtro de Pacotes versus Servidor Proxy

Dc acordo com Marco Aurelio (2002), ambos 03

servos 330 utizados no perimetro da rede ©

funcionam mo um intermedianio entre uma LAN € a

Internet, poswando a capacidade de filtrar © tratego

transmido para dentro e para fora da rede. Utilizam

fegras para determinar se cortos 1ipos de trifego terdo

autorizacdo paca passar pelo servidor ou se sero

descartados

0 que acontece ¢ que o firo de pacotes ndo

analisa suas requiskdes até o UIMG pacate do servidor

proxy. O fikro de pacotes anaina oO trafego nas

camadas de rede (camada 3) e de transporte (camada

4) do modelo O51

0 servidor proxy, como © proxy SQUID por

exemplo, ¢ capar de analisar pacotes ra camada de

apicativo {camada 7). Bo cferece uma flexbiidade

muito maior, porque permite que o trafego dentro de

um 1610, COMO 0 trafego da porta 80 (MMtp)] pOssa ser

fitrado. Como mencionado anteriomente, isto

permite que 03 servidores proxy analisem © tritego

http ou FTP, @ determinem se deve ou n30 passa Se

houver uma regra que Impeca 3 passage de qualquer

endereco WEB que contiver 2 palawra “sexo”, eto

qualquer pedito de URL http que contiver “sexo” serd

descartado

4. Politica de Seguranca

A Politica de seguranca ¢ 0 ahcrrce para todos os

fatoces relacionados 3 proteglo da informagdo,

desempenhando um papel importante em todas as

organizages

Seu desenvolvimento ¢ o prime e prncipal pass

@ estrategio de seguranca das organizagdes. £ por

meio dessa politica que 1000s 08 A5PACIoS evoNidos

a proteg3o dos recursos existentes slo definidos

portanto, grande parte do trabalho ¢ dedicado 3 sua

elboraglo © a0 seu planepmento. Mas 3 maior

dficuldade eth pa sua implementacho AI em seu

planejamento © elaboragho. (CHESWICK, BELLOVIN,

RUBIN, 2005)

4.1 Panejamento

0 inkio do planejamento exige uma wisdo mais

apuraca, de forma que 03 Cos Sejm entendidos par

que possam ser enfrentados Deve ser feito tendo

mc meta © carater goral ¢ abrangente de (odo 03

fotos, incundo as regras que deve ser cbedecdas

por todos na organuacho Fisas regras devem

especificar quem pode Cesar Qua's rECUIOS, Qual

50 03 1ipos de S03 PErMAIGCS NO MSTA, bem como

0 procedimentos e controles necessdrios para

proteger as mformagdes. (NAKAMURA, GEUS, 2007)

42 implementasio

A implementagdo pode ser conyiderada a parte

mais dificd da politica de seguranga Sua crialo €

definkdo envolem conhecimentos abrangentes de

seguranca, ambiente de rede, Organizado, cultur

Pe13033 © tecnciogs, sendo uma tarefa complexa €

abalhoss. (NAKAMURA, GE US, 2007)

43 Politica para firewall

Um dos princpais elementos da politica de

soguranca para © firewall ¢ a defingdo de fitragem,

Que. por sua ver, tém como base a defingdo dos

WrGos 2 serem formedos para 0s usudrios externas ©

2003 307503 Que 03 UBLATOs IMternos podem acessar

€ nessa definigho ¢ que serd tratado quars servicos

poderdo ser tilizados na organizagho. (NAKAMURA,

GEUS, 2007)

4.4 Teste de firewall

Testa um frewal ndo ¢ fundamentaimente

diferente de testar qualquer outro software. O

processo pode determina a presensa Ge eros, mas

30 sua auséacia AC testar software em gerdl, duas

técnicas comuns 130 0 teste da Caixa peeta e © teste da

Artigo apresentado no Pos Groduas do em Seguronse da i

mobo do FocSENAC/DF - juiho/2011 7](https://contents.bebee.com/users/id/14186514/article/redes-sociais-nas-empresas-importancia-da-politica-de-seguranca-e-implementacao-de-firewall-squid/c226cec4.jpg)

![FACULDADE

Yor senac

Cama branca O primevc ndo presume conhesmento

aigum sobre os detalhes Internos do software ¢ testa

seu comportamento com relaglo 4 ewpeaficaio ©

muitas entradas Sderentes. O segundo uth

conhecimento do codgo para testar mo 0 estado

interno responde a virus entradas. Os dois

mecanismos devem ser utilzades 40 testar um firewall

importante inspecionar regras tant manual como

automatizadamente. Ao mesmo tempo, ¢ valioso forgar

© firewall com dados reais. (STREBE, PERKINS, 2002)

5. Proxy SQUID

De acordo com Marco Aurého (2002), © Squid ¢

um Web proxy cache que atende 3 especificagio HTTP

11 € utiizado somente por chentes proxy, tas como

navegadores Web que acessem 3 internet utizando

HTTP, Gopher o FTP. £353 ferraments robusta aba

em piataformas linus, Free BSB © Windows oferecendo

03 seguintes servos

© A otmigio 6a liga de banda

conexdo om 3 Internet durante 3 navegico

5a Wed,

© Redurk 0 tempo de carregamento das paginas

wed;

© Proteger 0 trafego doshostsem sua rede

interna com web proxy.

© Coletar estatisticas sobre o tréfego na web em

sua rede,

o imped que 03 uudiosveitem

sites inadequados.

© Certifca quesomente usudrios autorizados

posiam navegar na Internet

© Reforgar a pewvacdade de usubrios, fitrando as

informacdes confidenciaisa parte de

sokcitagdes wed,

© Reduzi a Carga nO seu senior web propio

5.2 ACL- Access Control List

De acordo Dyaie Dutra (2006), a ACL & a parte mais

importante do arquivo de configuragdo do Squid. Toda

3 flexdiidade encontrada no proxy Squid provem da

k1acBo das ACLs. atraves delas ¢ definido o que pode

Ou 130 ser 2033300 PeI0s USUIOS.

A configuragdo padr Bo do Squid nic permite acess

3 qualquer requisigio de chente. Antes da utiizagdo do

proxy, & necessiric define uma regra permitindo

ces50 b rede local

5.3 Entendendo como 0 Suid 1é as ACLs

Em concorddncia com Dyair Dutra (2006), a cada

caracter inserido no squid conf, 0 Saud Ié as ACLs de

CMa para Dako © quando encontra algum gue se

aplique. ele para.

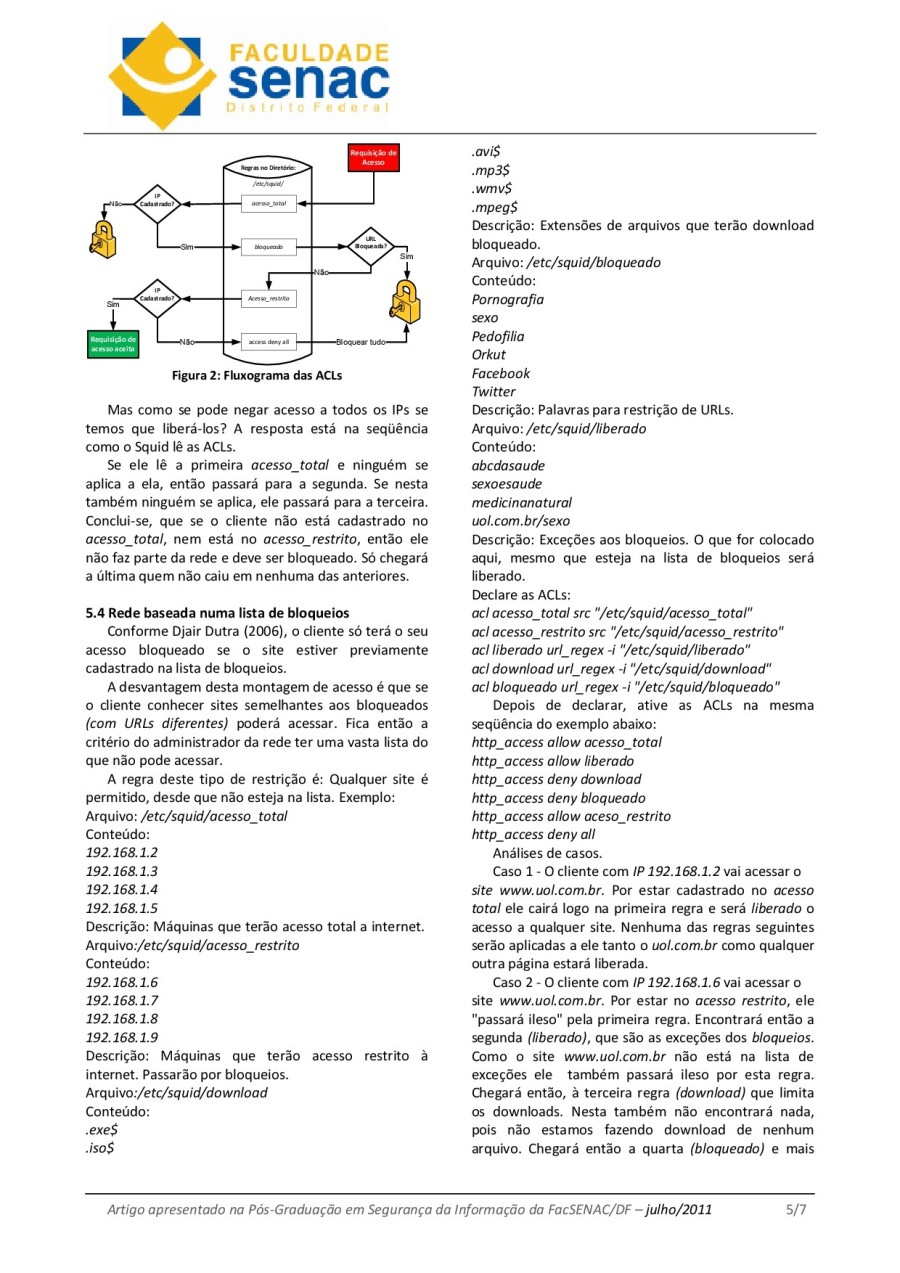

Vejamos 0 exemplo de és ACLS, (figura 2)

1 ocesso_totol - By dos clientes que tevdo

e350 total 3 intermet Mio passardo por neahuma

restrigio do Squad

2 ocesso_restrto - Ps dos clientes que passario

elo bloguens de sites estabeleddo na ad

3 blgqueodo - Lista de palaveas que o Squid

bioquear se forem encontradas na URL

Depois de criar a3 ACLs as dedararemcs no

squid conf da seguinte maneira

od ocesso_totol src “Jetc/sasd/ocesso_totai”

od ocesso_restrito src */etc/squid/ocesso_restrito”

od! bloqueodo url_regex + “/etc/squid/bloqueado”

A opgho + encontrada na linha que declara ©

bloqueo seve para ndo fazer distlo entre

maiGsculas e minusculas

Apos ay regras serem declaradas, se atva a

seuinte forma

Attp_ access aliow ocesso_total

Attg_access deny bloqueodo

Attp_occess aliow ocesso_restrit

Artg_occess deny of

Como © Squid as

A primeira regra que © Squid I (htp_occess allow

ocesso_totoi) diz que ers iberado eso a quem

etvee com 0B cadastado nO arGuive

“Jetc/squid/ocesso_toto” Endo, quem ele encontra

2qui 4 € iberado © no passa mais peias outras ACLs

seuintes. Por i850 G acesso ¢ direto e total

A segunda regra que ele encontra (htp_occess deny

bloqueado] dz que secs negado 0 acesso bs URLS que

coincidirem com as palivras que estdo NO GUO

“Jetc/squid/bloguecdo”. Se. por exemplo, neste

2quio tiver 3 palavea sex, quaiquer site que tenha

sta palavra na sua URL n30 ser acessado, como em

www GOLCOM br/56x0, ww sexomass com be. © Squid

vem lendo 0 arquive de Cima para bao @ 56 chegard 3

segunda rea quem no Car na primera, ou sea quem

30 tiver © IP Cadastrado 70 H1QUIVG de aCes0 total

A terceira regra que o Squid 18 (Mtp_occess ofow

acesso_restrito) dz que serd Merado aesso a quem

ter om © IP cadastrado no arquivo

“Jetc/squid/ocesso_restrito” Como na tercesa regra s6

chega quem n30 Cau na regra anterior, 0 acesso pode

wr Wberado

A Quarta e ultima regra (http_occess deny of] nega

0 asso a qualquer ® de quakuer miscas

(0.0.0.0/0.00.0), pois ela Ja vem dectar ada no Inicio das

ACLs (a) a0 0.00.0/0.00.0)

Atigo apresentado ne Pés Groduagdo em Seguronge da Informagdo da FocSENAC/DF - juiho/2011 47](https://contents.bebee.com/users/id/14186514/article/redes-sociais-nas-empresas-importancia-da-politica-de-seguranca-e-implementacao-de-firewall-squid/1a24e527.jpg)

Artigos de Gelvanne A. R. Oliveira

Ver blog

Resumo: · Nos dias atuais, com o crescimento exponencial dos crimes praticados por meio de computado ...

Você pode estar interessado nestes trabalhos

-

Líder de Açougue

Encontrado em: Talent BR C2 - há 2 dias

ATACADAO Barueri, BrasilGarantir e supervisionar o abastecimento das mercadorias do setor de Açougue; Analisar os indicadores de venda; · Coordenar e acompanhar a descarga, recebimento, movimentação, abastecimento do setor. · Auxiliar na organização do inventário anual e seus preparativos; Verificar e p ...

-

Cuidados idosos domicilio por hora

Encontrado em: Cronoshare BR C2 - há 1 semana

Cronoshare Cabo Frio (Rio de Janeiro), BrasilEstá em tratamento psiquiátrico por depressão, ansiedade e alzheimer.O paciente é: · Possui alzheimer, mas faz tdas as atividades ainda, pessoa idosa (não dependente) · Quantas pessoas necessitam o serviço? · 1 · Serviços necessários · Higiene pessoal, companhia, administração de ...

-

Sr Software Engineer, Backend

Encontrado em: Talent BR 2A C2 - há 14 horas

JobFlurry-Neuvoo-BR São Paulo, BrasilAbout the Team: · Uber is redefining the future of grocery & retail. A company that started by transporting people from place to place, now transports nearly anything a customer could want or need, on-demand. The Grocery Engineering Team is responsible for ensuring that as we mov ...

Comentários